DRM で、デジタルコンテンツだけでなく収益や信用を守りましょう

デジタル化やネット社会化が生み出した光の部分は私たちの生活を快適にしてきました。しかしその一方で弊害も増えています。例えば、才能と努力の結果うみだした音楽、動画、イラストなどの著作物が簡単に複製され、本来得られるはずの経済的利益を喪失する著作権侵害。また、ネット上にアップロードした画像が許可なく改変されたり悪用されたりする肖像権侵害。企業として多大な投資をした研究結果やノウハウ、顧客情報が不正に利用されるケース。住所や連絡先にまで至る個人情報が不特定多数に漏えいし、不安とリスクにさらされる個人情報流出。

DRM が守るのはコンテンツやデータだけではありません。そこから生み出される収益や、企業の信用も守ります。

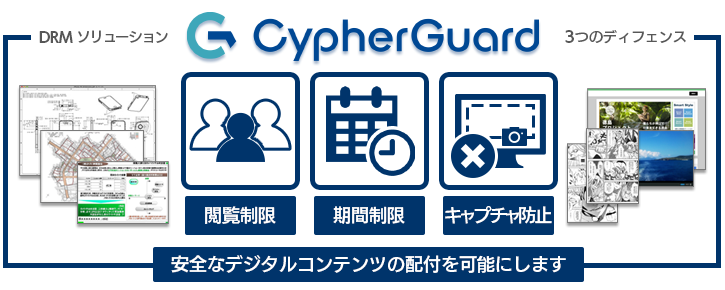

大切なデジタルコンテンツをしっかりガード

DRMソリューション「CypherGuard」は、対象プラットフォームや対象のデータフォーマット、利用目的などに応じて選択が可能な複数の製品ラインナップから構成されるDRMソリューションファミリーの総称です。

AES暗号アルゴリズム、階層的暗号化、コンテンツデータと鍵情報を分離することでより安全性を高めたネットワーク認証、利用可能期間・利用可能端末数などユーザの利用権限をコントロールするライセンス管理機能、二次複製を制御するキャプチャ防止。これらを駆使した柔軟かつ強固なデータ保護性能がお客様のビジネスを支えます。

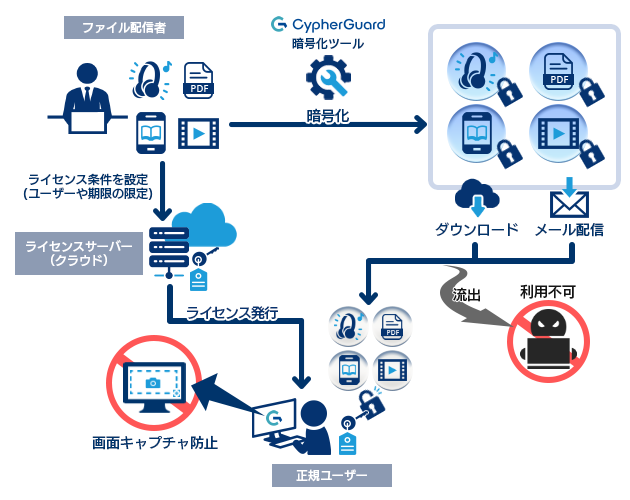

CypherGuard システムと運用の全体イメージ

利用の仕組み

サイファー・テックのDRMは、以下のような利用のしくみをとっています。

※下図は多種ある構成パターンを一般化した図であり、実際の導入構成とは異なる場合があります。

- サイファー・テックはサービスを開始するのに必要な情報をライセンスサーバに登録します。

- サービス利用者はサイファー・テックから提供された暗号化ツールを使って、コンテンツの暗号化を行います。

- 視聴者は暗号化コンテンツを配信サーバ等を経由して取得します。その際、その視聴者向けのライセンスが作成されます。(これをライセンス作成と呼びます。)

- 視聴者はサービス提供者から提供された視聴プログラムを用いて暗号化コンテンツを視聴するために、ライセンスサーバにあるライセンス情報を取得します(これをライセンス発行と呼びます)。

- 視聴プログラムに付随するライセンスライブラリが取得したライセンス情報を用いて暗号化コンテンツを復号し、視聴プログラムを用いて視聴ができます。

CypherGuard の特徴

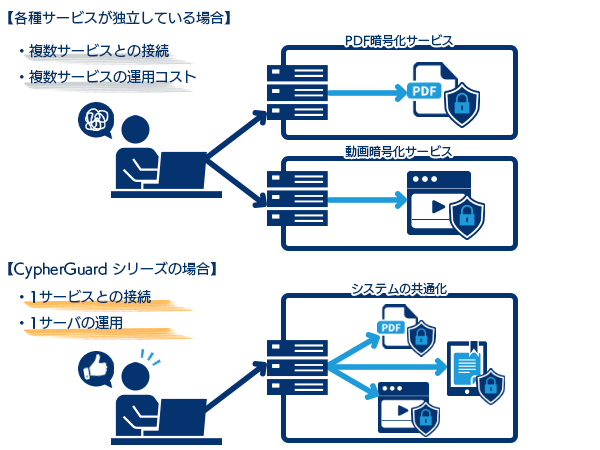

複数フォーマットのサポート

コンテンツ配信事業において、新たなフォーマットを取り扱うたびに新たなDRM技術を導入すると、システムの複雑化・高コスト化を招き、またユーザの障壁も高くなってしまいます。

サイファー・テックではより多くのデジタルフォーマットを、可能な限り共通のシステムで保護できるソリューションを開発しました。

CypherGuardシリーズの製品ラインナップを見る

様々なライセンス形態

デジタルコンテンツの特徴として、コピーコントロールの情報をデジタルコンテンツ自体に埋め込むことで、柔軟なコントロールを行うことができます。このコントロールを行う独自のライセンス形態をサイファー・テックではライセンスポリシと呼んでいます。下にあるように多彩なライセンスポリシが用意されています。

- ライセンス発行総数の制限

- ライセンス発行可能な端末の台数の制限

- ライセンス発行日時からの使用期間制限

- ライセンス有効期限日時の指定

この多彩なライセンスポリシを利用して、幅広いビジネスルールと著作権管理を実現しています。アナログなコンテンツでは実現が難しい「期間売り」など新たな販売サービスモデルを展開することができます。

また、販売サイトのURLをデジタルコンテンツ内に埋め込むことによって、ライセンスを持たないユーザを販売サイトに誘導するなど、P2P などによるコピーを新たな流通経路に変えることも可能です。

設定可能なライセンスポリシ一覧

| ライセンスポリシ | 詳細 |

|---|---|

| 有効期間指定(発行時起点) | ライセンス発行日時~N日間利用可能なライセンスです。 |

| 無効化日時指定 | N 月 N 日まで利用可能なライセンスです。 |

| 最大発行台数制限 | ライセンス発行可能な端末数を制限します。 |

| 最大発行回数制限 | ライセンス発行総数を管理します。 |

| 発行開始日時指定 | ライセンス発行の開始日時を指定します。 |

| 発行終了日時指定 | ライセンス発行の終了日時を指定します。 |

| 発行日時以前使用不可 | 端末時刻をライセンス発行時より前に戻すと利用不可にします。 |

| 最終使用開始日時以前使用不可 | 端末時刻をコンテンツの最終利用開始時間より前に戻すと利用不可能にします。 |

| 最終使用終了日時以前使用不可 | 端末時刻をコンテンツの最終利用終了時間より前に戻すと利用不可能にします。 |

| 期間超過後ロック | 有効期限終了後はライセンスを失効させ、時間戻しによる利用を防止します。 |

| 現在時刻不正時ロック | 時刻の操作を感知した場合コンテンツ利用を禁止します。 |

CypherGuard AppRights の導入事例を見る

キャプチャ防止

インターネット上にはスクリーンキャプチャ機能を持つソフトウェア(キャプチャソフト)が1000種類以上存在するといわれており、なおも日々増え続けています。

CypherGuard シリーズの製品には画面キャプチャを防止する機能が標準搭載されています 。

インターネットの普及とともに、より手軽にコンテンツが流通されるようになり、撮影された肖像写真や映像の肖像権保護でお困りの方も多くなってきました。そういった方々の肖像権を守る、より強固なサービスとして利用できるようになっています。

キャプチャ防止の仕組みはプラットフォームにより異なります。

■ Windows

画面キャプチャ機能を持つアプリが起動しても視聴中の画面はそのままで、キャプチャされた画像だけが差し替えられます。このためコンテンツの視聴そのものには影響を与えません 。もちろん、OS 標準のスクリーンショット機能からも保護されます。

■ Mac

画面キャプチャ機能を持つアプリが起動するとコンテンツをグレイアウトします。OS 標準のスクリーンショット機能からも保護されます。

■ Android

OS の機能によるスクリーンショットおよびアプリによる画面キャプチャを防止します。コンテンツの視聴には影響しません。